关键词:

物联网(IOT)掀起了近几十年来最大的技术浪潮之一。预计到2020年将有500亿台设备实现互连,形成可能覆盖我们周围一切事物的网络。物联网将 跨越工业、商业、医疗、汽车和其它应用,影响数十亿人。鉴于其对个人、机构和系统的影响范围甚广,安全性上升成为所有物联网系统中最关键的组成部分,任何 负责任的商业物联网企业都必须真正把握安全性的理念受到了广泛认可。

在评估物联网网络脆弱性时,开发人员将目光对准了最基本的元素—边缘节点。而作为物联网中的“物”,数量众多的传感器和执行器向物联网提供数据并执行 来自云端或用户与电脑、手机、车载系统、智能家电或其它平台交互产生的指令。边缘节点通常是小型低成本的智能设备,但正是由于它们访问的资源有限,往往被 错误地认为不易受到攻击。与边缘节点交互的服务器以及与之连接的网络已经拥有了成熟的安全技术,而边缘节点到目前为止还未具备这样的技术。

当谈到保护这样的系统时,人们常把“加密”与“安全”视为相等,但其实那只是安全难题的一个方面。创建安全环境的首要任务之一是稳妥地发现和证明连接 到您网络的设备的身份。必须首先确定是谁要连接到网络,因为如果没有预先建立起安全的身份认证,加密和传输层安全协议(如SSL/TLS)做的就是“保 护”那些根本不应该进入您的网络访问者。

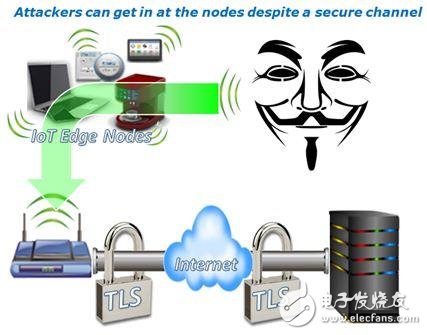

图1.尽管有安全通道,攻击者仍然可以从边缘节点侵入网络

为了更好地理解节点安全,让我们以登录网上银行账户作类比。首先在您的电脑和银行网站之间建立一个安全的(即经过加密和认证的)连接(这是一个 https 链接)。然而,这个安全链接只是在您的电脑和银行之间创建加密通信通道时对您的电脑进行了验证,而并没有对您本人进行认证。此时,银行还不了解您是不是一 个骗子。您需要输入密码。这个密码是您的加密密钥,所以从理论上来讲,只有您和银行知道。一旦它被发送到银行就会与已经保存的您的密码进行比较。如果相匹 配,那么对银行而言,这证明您就是您所声称的人。从这个例子可以看到,网上银行的安全性由两个层次来提供:1)传输层建立安全连接,2)应用层通过密码证 明(认证)您的身份。同样,如果物联网受到足够重视,那么物联网的节点安全也必须由多个层次来提供。

物联网节点也使用传输层安全协议来创建连到云端的安全连接。但要实现真正的安全,物联网节点还必须获得应用层的安全性。这意味着不只是通信通道(即,管道),节点本身也需要经过认证。除了通道认证,应用层应建立加密和数据完整性检查机制来保护流经管道的数据。

考虑到这一点,由于这些物联网设备往往是一些简单小型设备,而其操作绝少或无需与人互动,因此,也带来了一种新的网络连接范式。这通常会引发各种各样 的疑问。一方面,对基础设施安全性的担忧让人们怀疑“如何确定一台物联网设备是可信的?甚至怎么知道连接到您的网络的是一台真实的物联网设备,而不是假扮 物联网节点的某台恶意入侵设备?”。这遭到了一些现实问题的反驳,比如“有人知道我的温控器设定了几度又有什么大不了的呢?”、“谁在乎是否有人知道我的 灯是开着的?”、“谁想知道我的计步器记录我走了几步路呢?”。

如果您不仅考虑该设备访问了自身的哪些数据,还开始关心该设备已经在网络上访问了超出其本身范围的哪些数据,就会遇到更加实质性的问题。几宗广泛报道 的数据泄漏事故是由非安全网络节点通过假冒身份造成的,而恶意入侵者可以伪装成一个物联网节点从而进入公司网络。一旦进入网络,安全性变得更加脆弱,它们 最终能够访问受害者的客户数据库并破坏生产流程。如果恶意入侵者除了访问云服务,还可能访问并控制节点本身的操作,那么确定节点的身份(认证)将成为一个 极为重要的考虑因素。

尽管现有的SSL/TLS等网络安全技术可以很好地保护未遭受入侵的边缘节点与服务器之间的通信通道,它们却不是无敌的——不能防止非入网型攻击。可以很容易地看到,如果攻击者控制了边缘节点,SSL/TLS将无济于事。

严密的安全性包括三个基本要素,其首字母缩写为“CIA”:

●保密性-Confidentiality:储存或以正进行发送的数据都应只供授权人可见;

●完整性-Integrity:发送的消息不应在到达目的地之前被修改;

●真实性-Authenticity:可以向人们保证“消息的发送者正是声称的本人”。

满足这些元素要求的技术有多种,其共性是使用密钥或私钥作为验证识别标签的独特部分。如何管理这些密钥的存储和通信决定了系统的安全性。

目前面临的挑战是在实现边缘节点安全性的同时确保可用计算能力、内存、电源以及预算维持在有限范围内。本文的目的是确定边缘节点的关键安全策略,说明密钥在所有安全解决方案中发挥的核心作用,并勾勒出成功的密钥管理技术。

安全身份的级联裨益

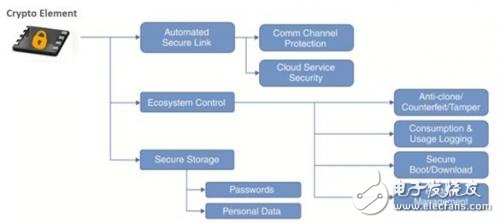

一旦某个节点或设备被确认为是“可信的”,便可充分获得无数的其它好处。包括安全通信、生态系统控制和安全存储。

图2.通过身份验证的节点可以获得的众多好处。

正如您所看到的,一旦可以验证物联网设备与自称相符,您就可以获得只可在可信、安全的环境中才能拥有的好处。

用户评论